Schließanlagen und deren Integration in Facility Management

Facility Management: Sicherheitstechnik » Zutritt » Schließanlagen

Schließanlagen bieten Unternehmen eine effektive Möglichkeit, den Zutritt zu bestimmten Bereichen und Räumlichkeiten zu steuern

Mechanische Schließsysteme, wie Schließzylinder und Schlüssel, haben sich als bewährte Lösungen zur Gewährleistung der physischen Sicherheit erwiesen. Elektronische Schließsysteme, wie Transponder oder Smartcards, bieten eine größere Flexibilität und ermöglichen eine bessere Kontrolle der Zugangsberechtigungen. Die Verwaltung von Schließanlagen über zentrale Software ermöglicht schnelle Anpassungen von Berechtigungen und trägt dazu bei, den Verlust von Schlüsseln zu verhindern.

Umsetzung von Schließanlagen in der Sicherheitstechnik

Schließanlagen

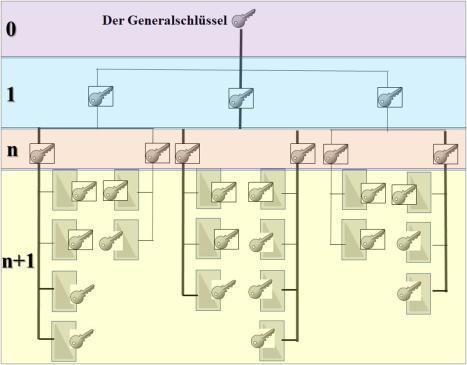

Generalhauptschlüsselanlage mit den Berechtigungsebenen 0 bis n+1

Im Zusammenhang mit Zutrittskontrollsystemen möchten wir auch Schließanlagen behandeln, da sie eng damit verbunden sind. Eine Schließanlage kann als Kombination von Schließzylindern und den dazugehörigen Schlüsseln definiert werden. Die Schließungen können unterschiedlich sein, und die Schlüssel können verschiedene Profile haben, aber Schlüssel und Schließung müssen eindeutig zueinander passen.

Im Kontext der Zutrittskontrollanlage spielt die Schließanlage eine zentrale Rolle, denn ohne sie wäre eine effektive Zutrittskontrolle nicht möglich, und das Verschließen einer Vielzahl von Türen mit relativ wenigen Schlüsseln wäre nicht praktikabel.

Da Schließanlagen genormt sind, können ihnen herstellergeschützte Profilzylinder zugeordnet werden. Jeder Profilzylinder ist einzigartig und kann nicht frei verkauft werden, sondern ist einem spezifischen Objekt zugeordnet. Ersatzschlüssel können nur aufgrund einer entsprechenden Legitimation erhalten werden. Die Erweiterung der Anlage oder die Nachbestellung von Schlüsseln ist also immer objektkonkret und erfordert eine entsprechende Legitimation.

Die Legitimationsmöglichkeiten können Sicherungsscheine, Codewörter oder Sicherungskarten sein, die mithilfe spezieller Software auf der Grundlage von Schließplänen erstellt werden. Die Schließpläne müssen die folgenden Informationen enthalten:

Angaben zu Schließsystemen und Schlüsselmanagement

Angaben zum Raum,

Nummer des Schlüssels

Anzahl der Schlüssel

Angaben zum Schließzylinder

- Länge

- Einfärbung

- Anzahl

- Funktionsschema.

Betriebsarten von Schließanlagen

Es gibt grundsätzlich zwei unterschiedliche Betriebsarten für Schließanlagen: den Offlinebetrieb, auch bekannt als Stand-alone-Betrieb, und den Onlinebetrieb. Im Offlinebetrieb hat jeder einzelne Zylinder ein eigenes Steuerzentrum in seiner unmittelbaren Nähe. Die Zugangsberechtigungen werden vor Ort mithilfe eines tragbaren Programmiergerätes eingerichtet. Diese Betriebsart wird vorrangig bei mittleren und kleineren Anlagen eingesetzt.

Im Onlinebetrieb sind alle Zylinder mit der Zentrale vernetzt. Die Ansteuerung der Zylinder erfolgt entweder per Richtfunk oder Datenfernübertragung. Die Verwaltung erfolgt ebenfalls zentral mit Hilfe einer Software. Dadurch ist es jederzeit möglich, die Zutrittsberechtigungen und Zutrittszeiten zentral zu ändern. Auch die Zu- oder Abschaltung von Alarmen oder die Sperrung einzelner Bereiche ist möglich.

Die unterschiedlichsten Anlagen lassen sich je nach ihrem Aufbau wie folgt unterscheiden:

| Art des Aufbaus | Erläuterungen |

|---|---|

| Zentralschlossanlagen | Alle Einzelschlüssel schließen den ihnen zugeordneten Zylinder und den Zentralzylinder von Gemeinschaftsanlagen; z.B. Haustür, Tiefgarage, Müllraum; üblich im Geschosswohnungsbau. |

| Generalhauptschlüsselanlagen: Die Verwendung erfolgt hauptsächlich bei großen Objekten | - Sind erweiterte Hauptschließanlagen, mehrere von ihnen sind zu einer Einheit zusammengefasst. |

| Hauptschlüsselanlagen | Jeder Zylinder besitzt eine eigene Schließung. Der Hauptschlüssel sperrt alle ihm untergeordneten Zylinder. üblich bei kleineren Gewerbebetrieben und Objekten |

| Hauptschlüssel-Zentralschlossanlagen: Anwendung bei großen Objekten. | - Haupt- und Zentralschlossanlage sind zusammengelegt; |

| Code-gesteuerte Schließanlagen | verzichten auf Schlüssel. Stattdessen werden Magnetkarten oder Digitaleingaben direkt an der Tür verwendet. Ein EDV-gesteuertes Codiergerät ersetzt hardwaregebundene Anlagen.Verwendung in Hotels und Seminargebäuden etc. |

Kosten von elektronischen Schließanlagen

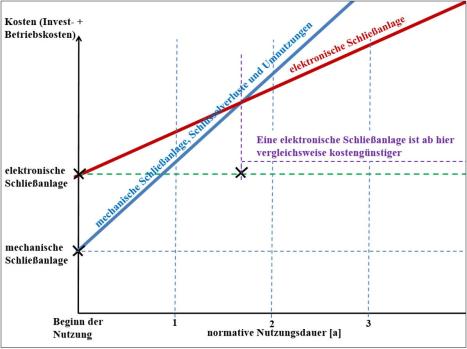

Kostenvergleich elektronische vs. mech. Schließanlage (qualitative Darstellung)

Ein Vergleich der Kosten zwischen elektronischen und mechanischen Schließanlagen zeigt das folgende Bild. Die Ergebnisse dieses Vergleichs können nicht pauschal für konkrete Fälle verwendet werden, da die genaue Ermittlung den individuellen Umständen vorbehalten ist. Dennoch kann er eine grobe Einschätzung ermöglichen, ab wann etwa der Break-Even-Point erreicht sein könnte.

Wie häufig in solchen Fällen, zeigt sich, dass die anfänglich höhere Investition in elektronische Schließanlagen sich im Laufe der Jahre rentabel gestalten kann. Da die Sicherheitstechnik jedoch weiterhin schnell voranschreitet, gestaltet sich die Ermittlung einer belastbaren normativen Nutzungsdauer für die Wirtschaftlichkeitsberechnung schwierig. In diesem Bereich ist es ratsam, auf die Erfahrungen seriöser Dritter zurückzugreifen. Bei der Entscheidungsfindung können auch die folgenden Argumente behilflich sein.

Kostenanalyse elektronischer Schließanlagen

Die Investitionskosten liegen um den Faktor 3-10 höher als bei mechanischen Anlagen, je nach dem, was man miteinander vergleicht.

Die Kosten einer Baumaßnahme erhöhen sich wegen einer elektronischen Schließanlage z.B. um weniger als 1 %.

Der Kostenanteil einer elektronischen Schließung beträgt etwa zwischen 0,02 % -1,5 % der Ausstattung eines Raumes.

Eine elektronische Schließanlage kostet als Beispiel etwa so viel wie ein zentraler Switch/ Router im Datennetz eines Gebäudes.

In Folge von Schlüsselverlusten oder auf Grund von Änderungen im Schließplan rechnet sich eine elektronische Lösung oft schon in 3-5 Jahren wegen geringerer Folgekosten.

Fallbeispiel:

Während seiner Recherchen zum Thema stieß der Autor auf einen Bericht eines Gebäudebetreibers, der angab, dass der verschleißbedingte Ersatz eines mechanischen Schließzylinders in einer 28 Jahre alten Schließanlage etwa 240 € kosten sollte. Die erhöhten Preise für nachbestellte mechanische Zylinder in Neuanlagen ergaben sich meist aufgrund von Mindermengen- und Altanlagenzuschlägen. Als Konsequenz begann das Gebäude schrittweise, die verschlissenen mechanischen Zylinder durch Elektronikzylinder zu ersetzen.

In einem anderen Fall berichtete ein Gebäudebetreiber, der 4.000 Türen auf mehrere Standorte verteilt betreute, dass aufgrund kontinuierlicher betrieblicher Umstrukturierungen (ohne Schlüsselverluste) jährliche Folgekosten von etwa 25 EUR pro mechanischem Zylinder entstanden (zuzüglich der eigenen Aufwendungen für Personal).

Anforderungen an Schlüsselmanagement und Zusatzeinrichtungen

Das Schlüsselmanagement sollte grundsätzlich eine Aufgabe des Facility Managements sein, unabhängig davon, ob es mit modernster Technik oder auf herkömmliche Weise mit Karteikarten betrieben wird.

An erster Stelle steht der Generalhauptschlüssel, und es ist klar festzulegen, wer persönlich für die Verwaltung dieses Schlüssels verantwortlich ist. Darunter gliedern sich der Gruppenschlüssel und dann die jeweiligen Einzelschlüssel. Die zentrale Stelle für die Zutrittskontrolle, möglicherweise der Helpdesk des Facility Managements, übernimmt die Berechtigungsprüfung der Dateninformationen von der Ausweiskarte über die Lesegeräte. Darüber hinaus ist der Helpdesk für alle Steuerungsaufgaben verantwortlich, die Drehkreuze, Türen, Schleusen und Schranken betreffen, also alle Anlagen, über die der Zugang erfolgt.

Für kleine Zugangskontrollanlagen werden, wie bereits erwähnt, meist Offline-Systeme eingesetzt, und es kommen autonome Zutrittskontroll-Terminals und Lesegeräte zum Einsatz. Diese können grundsätzlich folgende Funktionen erfüllen.

Aufgaben von Lesegeräten in Online-Systemen

Bei großen Anlagen kommen Online-Systeme zum Einsatz. Von dem an ein EDV-System angeschlossenen Lesegerät müssen folgende Aufgaben übernommen werden:

Verwaltung von Personen-Stammdaten

Führen und Pflegen von Personen-Stammdaten

Führen der Raumzonen

Führen der Zeitzonen

Führen von Terminalgruppen

Führen der elektromechanischen Zutrittselemente (Türen, Drehkreuze usw.)

Berechtigungsprüfungen

Manuelle Zutrittsfreigaben und Steuerung der mechanischen Zutrittselemente

Protokollierung aller Ereignisse und Bewegungen

Automatische Scharfschaltung von Gefahrenmeldeanlagen.

Schnittstellen zu Managementsystemen (MIS)

Schema Zutrittskontrollbeispiel

Die Integration von Zutrittskontrollsystemen in ein Management-Informationssystem oder CAFM-System erfolgt beispielsweise über eine serielle, bidirektionale Schnittstelle.

Der Erfolg der Verknüpfung verschiedener Systeme im Unternehmen hängt wesentlich von der Umsetzung des Konzepts ab. Grundsätzlich können durch eine sinnvolle Verknüpfung, einschließlich MIS und anderen Systemkomponenten, die folgenden Maßnahmen durchgeführt werden:

Integration von Alarm- und Zutrittssystemen

Im Alarmfall wird vom MIS auf die Anwesenheitsliste des ZK-Systems zugegriffen.

Bei einem Einbruchalarm werden über das MIS Türen in scharfgeschalteten Bereichen des ZK-Systems gesperrt.

Im Brandfall werden über den Weg BMA MIS ZK-Anlage die entsprechenden Türen und Drehkreuze für den Ausgang frei geschaltet.

Wächter, die sich auf dem Kontrollgang befinden, können über die Stechstellen Türen und Drehkreuze für den Durchgang frei schalten.

Mindestanforderungen an Zutrittskontrollsysteme

Vom MIS müssen als Mindestanforderung folgende Parameter der ZK-Anlage projektiert werden können:

Wichtige Parameter für ZK-Anlagen

Terminalnummer und Terminalname (auch Terminalart)

Terminalgruppe und Terminalgruppenname

Raumzonennummer und Raumzonenname

Personalnummer und Mitarbeitername

Zuordnung der Brandabschnitte/Brandmeldelinien auf die Terminalgruppen

Zuordnung der EMA-Blockschaltbereiche/EMA-Meldelinien auf die Terminalgruppen

Integration von ZK-Anlage und MIS

Von der ZK-Anlage aus können Meldungen an das MIS geschickt werden, die von dort aus in automatische oder manuelle Befehle umgesetzt werden.

Fallbeispiel: Implementierung der Schließanlagen in ein CAFM-System

In diesem Beispiel werden zwei unterschiedliche Schließanlagen in das CAFM-System übernommen. In diesem Zusammenhang werden an das Schlüsselmanagement die folgen-den Anforderungen gestellt:

Verwaltung von Schließanlagen und Komponenten

hierarchische Abbildung der Schließanlagen mit allen Komponenten

Verwaltung von Schließungen mit übergeordneten Gruppenschließungen

Zuordnung von Schlüsseln zu Schlüsselträgern

Protokollierung der Schlüsselausgaben und Schlüsselrückgaben

Dokumentation Zylindereinbau

(einfache!) Auswertung der Schlüsseldaten (Welcher Mitarbeiter hat welchen Schlüssel?)

Bereitstellung einer Schließmatrix zur besseren Bedienung

Verwaltung von eingelagerten Schlüsseln und Zylindern.

Schlüsselmanagement im CAFM-System

In diesem Beispiel ist das CAFM-System von vornherein mit den erforderlichen Tools für das Schlüsselmanagement ausgestattet, neben allen anderen vorgesehenen Werkzeugen für das Gebäudemanagement. Diese Tools umfassen:

Effiziente Schlüsselverwaltung im CAFM-System

Bereitstellung der Türdaten, Erfassung/ Import der Schlüsseldaten

Verwaltung von Schließungen

Eigenschließungen

Gruppenschließungen

Verwaltung von Zylindern

Verwaltung von Schlüsseln

Prozessbeschreibung des Schüsselmanagement

Prozessbeschreibung der Schlüsselausgabe

Report Schlüsselbezugsquittung

Prozessbeschreibung der Schlüsselrücknahme

Report Schlüsselrückgabequittung

Einsatz von Systemen für die elektronische Unterschrift

Reporte / Auswertungen

Zuordnung von Schlüssel zu Mitarbeitern

Erfassung / Übernahme der Schlüsseldaten.

Implementierung und Schulung für CAFM-Systeme

Die Einführung eines CAFM dauert in der Regel mehrere Jahre. Aus diesem Grund ist es nun notwendig zu überprüfen, ob das ursprüngliche Konzept noch aktuell ist oder ob Anpassungen erforderlich sind, und welche Maßnahmen diesbezüglich ergriffen werden müssen.

Da das CAFM in der Regel als Help-Desk-Version ausgelegt ist, muss das Personal nach der Einführung des Schlüsselmanagements entsprechend geschult werden. Dieses "Training" betrifft auch einen Teil der Belegschaft des Unternehmens, da es sich um eine Neuerung handelt.